Secondo il Rapporto Clusit 2021, i Ransomware rappresentano i due terzi di tutti i cyberattacchi che colpiscono aziende ed organizzazioni di ogni genere. Un fenomeno cybercriminale cresciuto negli ultimi anni e che non risparmia nessuno. Come difendersi?

Garmin (richiesta di riscatto 10 milioni di dollari), University of California San Francisco (1,14 milioni di dollari pagati per il riscatto), Norsk Hydro, Telecomm Argentina, United Health Services (USA), Barnes & Noble, Foxconn, Randstad, le città di Atlanta e Baltimora (USA), Duesseldorf University Hospital (Germania), Canon, ENEL, Honda, Geox, Luxottica, Campari, Manchester United Football Club.

Lunedì mattina 11 aprile 2021 un attacco ransomware ha mandato in tilt i server dell’ATC Torino (Agenzia Territoriale per la Casa), con richiesta di riscatto di circa 700.000 dollari (584.000 euro).

Più recentemente il ransomware ha paralizzato l’oleodotto americano Colonial Pipeline (maggio 2021) e successivamente la Regione Lazio (inizio agosto 2021).

Questo è l’elenco – molto parziale – delle grandi aziende ed istituzioni colpite recentemente da attacchi informatici conosciuti come “Ransomware”.

Attacchi che hanno paralizzato le aziende colpite e che in alcuni casi si sono risolti solo a seguito del pagamento di un riscatto.

Addirittura, nell’attacco al Duesseldorf University Hospital (settembre 2020) una donna è morta a causa dell’impossibilità di essere assistita, perché l’ospedale era bloccato dal ransomware. Rappresenta il primo caso noto di morte direttamente collegata ad un attacco informatico.

Sommario

- Cosa sono i Ransomware

- Quali sono i principali vettori d’infezione

- La storia dei Ransomware

- I Ransomware più famosi

- Double Extorsion, la doppia estorsione

- L’evoluzione dei Ransomware: le nuove tecniche d’attacco

- Come proteggersi dai ransomware

- Cosa fare se siamo stati colpiti da un ransomware

Cosa sono i Ransomware

Il termine Ransomware prende origine da “ransom”, che significa appunto “riscatto”.

Si tratta di un attacco informatico che mediante una cifratura rende inaccessibili i dati dei computer infettati e chiede il pagamento di un riscatto per ripristinarli.

È, a tutti gli effetti, un sequestro di dati a scopo di estorsione.

I Ransomware sono comparsi in forma massiccia a partire dagli 2012-2013 (dopo una breve ed effimera apparizione nel 1989) e da allora hanno avuto una crescita continua, fino a diventare oggi la minaccia più temuta dalle aziende di tutto il mondo. Lo conferma appunto il recente Rapporto Clusit 2021, pubblicato a marzo 2021: i ransomware nell’anno 2018 rappresentavano il 23% di tutti i malware, nel 2019 sono diventati quasi la metà (46%) e nel 2020 sono arrivati al 67%. In pratica sono ransomware i due terzi degli attacchi.

Prima di esaminare in dettaglio cosa sono i Ransomware e come ci si difende, è importante evidenziare come l’Italia sia tra i paesi maggiormente colpiti: ciò anche a causa della bassa cultura informatica che affligge il nostro Paese: lo conferma il rapporto DESI 2020 (The Digital Economy and Society Index) redatto nel 2020 dalla Commissione Europea (e consultabile da questo link: https://ec.europa.eu/digital-single-market/en/desi): l’Italia si colloca al quartultimo posto tra le 28 nazioni UE per quanto riguarda la maturità digitale.

Secondo il rapporto “Unit 42 Ransomware Threat Report 2021” di Palo Alto Networks e di The Crypsis Group, il paese più colpito, anche nel 2020, sono gli Stati Uniti, con l’Italia che si posiziona al quarto posto in Europa, dopo Germania, Regno Unito e Francia.

Secondo uno studio condotto da Check Point Software Technologies, negli ultimi 2 anni (2020-2021) il 66% delle aziende intervistate ha dichiarato di aver subito almeno un attacco informatico.

Nel 2021 ci sarà un attacco ransomware alle aziende nel mondo ogni 11 secondi.

Con la parola “ransomware” viene indicata una classe di malware che rende inaccessibili i dati dei computer infettati e chiede il pagamento di un riscatto, in inglese “ransom“, per ripristinarli.

Tecnicamente sono Trojan horse crittografici ed hanno come unico scopo l’estorsione di denaro, attraverso un “sequestro di file”, attraverso la cifratura che, in pratica, li rende il pc inutilizzabili. A questo punto, l’utente vedrà comparire sul proprio computer una vera e propria richiesta di riscatto, dove vengono date dettagliate istruzioni (spesso in buon italiano!) per pagare il riscatto, in genere attraverso la rete TOR (cioè nel Dark web).

Per riavere la disponibilità dei propri file, si dovrà pagare una somma di denaro abbastanza elevata (in genere erano sotto i 1.000 dollari fino a qualche anno fa, ma negli ultimi anni sono saliti anche fino a milioni di dollari): in genere il riscatto viene richiesto in criptovaluta (bitcoin, ma non solo).

Per questo motivo i ransomware rappresentano un attacco che si rivela pressoché immediatamente, perché l’obiettivo dei cybercriminali è quello di batter cassa.

In questo senso si differenzia dai più sofisticati attacchi APT (Advanced Persistent Threat), il cui scopo è quello di persistere nel sistema attaccato il più a lungo possibile.

E poiché un buon servizio di customer care è alla base di ogni business di successo, alcuni attaccanti si sono attrezzati con chat in real time: poiché pagare il riscatto potrebbe non risultare semplice, i cybercriminali spesso offrono un servizio di assistenza al “cliente”, con le indicazioni per eseguire il pagamento e talvolta – bontà loro! – anche uno spazio per trattare il prezzo da pagare.

Quali sono i principali vettori d’infezione

La modalità con le quali un attacco ransomware riesce a penetrare nei nostri computer sono sostanzialmente le stesse di molti altri tipi di attacchi. Le elenchiamo in ordine decrescente di frequenza:

- Il più diffuso, perché purtroppo continua a funzionare molto bene, sono le email di phishing: attraverso questa tecnica, che sfrutta il social engineering (ingegneria sociale) vengono veicolati oltre il 50% dei ransomware. A tutti noi sarà capitato di ricevere email da spedizionieri, o con false bollette allegate. Sono evidentemente email di phishing, ma le statistiche ci dicono che nel 10% dei casi questi messaggi vengono aperti dagli utenti ed addirittura, secondo il Verizon Data Breach Investigation Report, in circa il 2-5% dei casi vengono cliccati anche gli allegati o i link presenti nelle email permettendo così l’infiltrazione del malware!

- Attraverso la navigazione su siti compromessi: il cosiddetto “drive-by download” (letteralmente: scaricamento all’insaputa). da siti nei quali sono stati introdotti, da parte di attaccanti che sono riusciti a violare il sito o che hanno realizzato appositamente siti fake simili ad altri più noti, exploit kit che sfruttano vulnerabilità dei browser, di Adobe Flash Player, Java o altri.

I cybercriminali compromettono ed infettano (con JavaScript, HTML, exploit) i siti visitati dalle potenziali vittime. In questo caso muta lo scenario poiché è la vittima ad andare nel sito infetto e non l’attaccante a sollecitarne la visita attraverso una email. Si presentano, per esempio come banner pubblicitari o pulsanti che ci invitano a cliccare. A quel punto verremo indirizzati su siti malevoli, diversi dall’originale, ove avverrà il download del malware. - Usando un supporto rimovibile, per esempio una chiavetta USB contenente il software malevolo. Questa tecnica si chiama “Baiting” (esca) e – così come le email di phishing – fa leva sul fattore umano e sulla curiosità delle persone. In pratica viene lasciato incustodito in un luogo comune (ingresso dell’azienda, mensa, parcheggio, ecc.) un supporto di memorizzazione come una chiavetta USB o un hard disk contenenti malware (che si attiveranno appena l’oggetto sarà collegato al computer). E la curiosità umana fa sì che in molti casi questa esca (bait) funzioni e la persona inserisca la chiavetta sconosciuta nel proprio computer…

- All’interno (in bundle) di altri software che vengono scaricati: per esempio programmi gratuiti che ci promettono di “crackare” software costosi (spesso anche videogiochi) per utilizzarli senza pagare. È una pratica che oggi è diventata assai pericolosa, perché il crack che andremo a scaricare sarà un eseguibile (.exe) dentro il quale ci potrebbe essere anche una brutta sorpresa. Nei primi mesi del 2021 si segnalano campagne di ransomware che vengono veicolati attraverso versioni craccate (quindi gratuite!) di noti programmi a pagamento, soprattutto Microsoft Office e Adobe Photoshop CC.

- Attacchi attraverso il desktop remoto (RDP: remote desktop protocol, posizionato in genere sulla porta 3389): sono attacchi con furto di credenziali (per accedere ai server attraverso RDP e prenderne il controllo. I computer ed i server con RDP attivo ed esposti in rete sono soggetti ad attacchi mirati ad ottenere le credenziali di accesso (in genere con attacchi di tipo “brute force”). Una volta ottenuto l’accesso al sistema, il cybercriminale potrà eseguire varie operazioni, quali: furto di credenziali e dati e – appunto – iniezione del ransomware. Questa modalità di attacco ha registrato un incremento del 197% nel 2021 su anno precedente, soprattutto a causa dello smart working.

- Attraverso lo sfruttamento di vulnerabilità. Citiamo solo due casi molto famosi: il celebre WannaCry del maggio 2017 (che utilizzava la vulnerabilità del protocollo Windows Server Message Block versione 1.0 (SMBv1) e l’attacco del marzo 2021 che ha utilizzato vulnerabilità di Microsoft Exchange Server (il software che aziende e organizzazioni in tutto il mondo utilizzano per gestire email e calendari) per distribuire ransomware dopo la compromissione dei server. Microsoft ha assegnato a questa nuova famiglia di ransomware il nome Win32/DoejoCrypt.A. (o anche, più semplicemente, DearCry).

L’attacco sembra partito dal gruppo di cyber criminali cinesi denominato Hafnium e sfrutta le vulnerabilità zero-day di Microsoft Exchange per infiltrarsi nei server Exchange locali delle vittime, accedendo alle caselle di posta elettronica delle aziende per sottrarne il contenuto e per iniettare malware.

La storia dei Ransomware

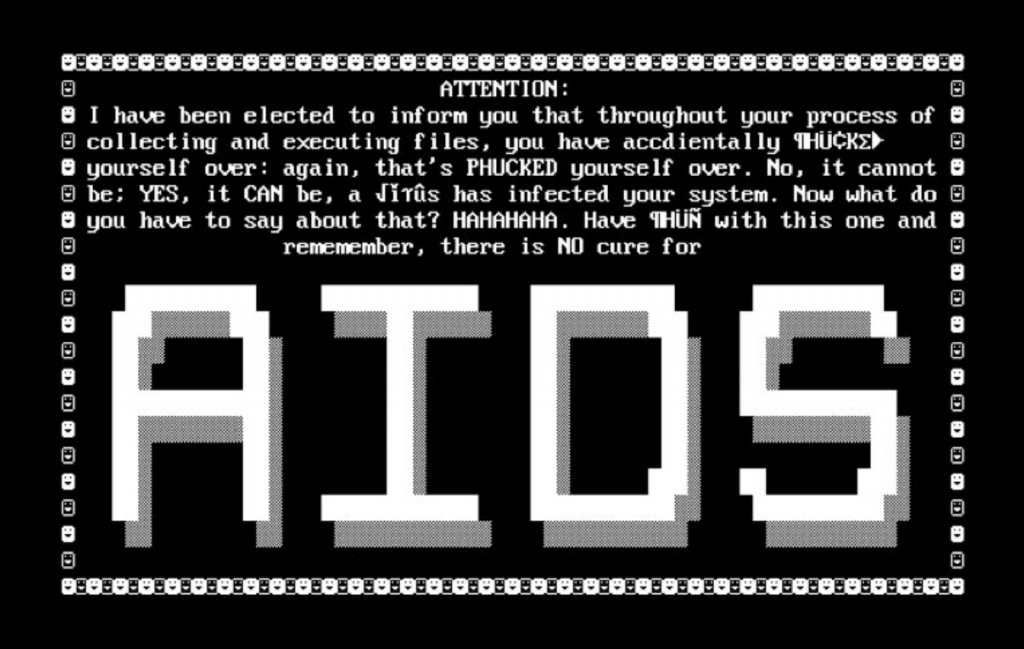

Era il 1989, quando quello che viene considerato il primo ransomware della storia ha fatto il suo debutto. Battezzato “PC Cyborg”, perché i pagamenti erano diretti a una fantomatica “PC Cyborg Corporation”, il malware bloccava il funzionamento del computer giustificandolo attraverso la presunta “scadenza della licenza di un non meglio specificato software”. Si chiedevano 189 dollari per far tornare tutto alla normalità. Era realizzato da Joseph Popp. Fu diffuso a un congresso sull’Aids a Stoccolma, mediante 20.000 floppy disk infetti consegnati ai partecipanti: inserendo il floppy disk il virus si installava e criptava i file.

Questo ransomware ebbe una diffusione estremamente limitata, perché poche persone usavano un personal computer, internet era una rete per soli addetti ai lavori, la tecnologia di criptazione era limitata e i pagamenti internazionali erano molto più macchinosi.

Dopo la breve parentesi del 1989, l’esplosione dei ransomware comincia nel 2012 e da allora non si è più fermata: per i cybercriminali si è rivelata sempre più redditizia e i nuovi ransomware si sono moltiplicati: nel solo anno 2016 sono state create 62 nuove “famiglie” di ransomware e di queste 47 (pari al 75%) sono state sviluppate da cybercriminali russi.

Vediamo un po’ di storia dei ransomware più famosi di questo decennio:

- Cryptolocker: 2013. Creato dal famoso hacker russo Evgeniy Mikhailovich Bogachev, inventore anche del malware Zeus e su cui FBI ha posto una taglia di 3 milioni di dollari. Con vari aggiornamenti, continua a colpire ancora oggi.

- CryptoWall: inizio 2014.

- CTB-Locker: metà 2014. Ha migliaia di varianti.

- TorrentLocker: febbraio 2014.

- Ransom32: fine dicembre 2015.

- TeslaCrypt: febbraio 2015. A maggio 2016 gli autori hanno rilasciato la chiave Master Key ed hanno chiuso il progetto.

- Locky: febbraio 2016 (via macro in file Word).

- CryptXXX: inizio 2016 (attraverso pagine Web compromesse)

- Petya: marzo 2016, con le sue numerose varianti, tra le quali GoldenEye.

- Cerber: marzo 2016.

- PokemonGo: agosto 2016. Nella richiesta di riscatto si presentava con l’immagine di Pokemon, allora molto di moda.

- Jigsaw: 2016.

- Popcorn: fine 2016 (dilemma: pagare o diffonderlo?).

- WannaCry (maggio 2017): il più veloce a propagarsi, grazie ad una vulnerabilità di Windows.

- NotPetya (giugno 2017): probabilmente quello che ha creato i danni maggiori a livello mondiale.

- Bad Rabbit (ottobre 2017)

- GandCrab, Ryuk (2018)

- LockerGoga (2019) famoso per aver pesantemente colpito gli impianti industriali del colosso dell’alluminio Norsk Hydro

- Anatova e MegaCortex (2019)

- Maze (2019), che ha inaugurato la “double extorsion”.

I Ransomware più famosi

CryptoLocker – TorrentLocker

Nel 2017 due ransomware hanno fatto molto parlare di sé. Il primo è CryptoLocker, trojan comparso nel 2013 e perfezionato nel maggio dello scorso anno, che infetta i computer con sistema operativo Windows. Generalmente si diffonde attraverso un allegato di posta elettronica che sembra provenire da istituzioni legittime. Si presenta come un allegato zip che contiene un file eseguibile (anche se sembra un word o un pdf). Adottando un metodo di camuffamento si presenta tramite un allegato di tipo ZIP, che contiene un file eseguibile. È famoso al punto che spesso si parla di “Cryptolocker” per definire un ransomware. Compare a settembre 2013, cripta i file con estensione .encrypted, attraverso un algoritmo “forte” come AES (Advanced Encryption Standard). La richiesta di riscatto è di 300/600 euro (in bitcoin), da pagarsi attraverso la rete Tor su siti .onion (nel Dark web). Generalmente si diffonde attraverso un allegato di posta elettronica che sembra provenire da istituzioni legittime. Si presenta come un allegato zip che contiene un file eseguibile (anche se sembra un word o un pdf). Adottando un metodo di camuffamento si presenta tramite un allegato di tipo ZIP, che contiene un file eseguibile. Il file non è visibile come “.exe” perché l’attaccante sfrutta il fatto che i sistemi Windows non mostrano di default le estensioni dei file e un contenuto così creato viene visualizzato come “.pdf”, nonostante sia un eseguibile, inducendo gli utenti ad aprirlo ed eseguirlo. Una volta installato, il malware inizia a cifrare i file del disco rigido e delle condivisioni di rete mappate localmente con la chiave pubblica e salva ogni file cifrato in una chiave di registro.

CryptoWall

Appare nel 2014 in aprile, l’estensione dei file è varia, utilizza l’algoritmo (a doppia chiave o assimmetrico) RSA-2048 e richiede un riscatto di 500/1000 USD (in bitcoin).

CTB-Locker (Curve Tor Bitcoin Locker)

È stato uno dei più diffusi a partire da luglio 2014. Utilizza un’estensione causale, ma di 7 caratteri, con crittografia AES e riscatto di 1-2 bitcoin, ovviamente da pagare via rete TOR.

TeslaCrypt

Comparso a febbraio 2014, dalla versione 1.0 è arrivato fino alla versione 4.0. Poi a maggio 2016 gli autori hanno rilasciato la chiave Master Key ed hanno chiuso il progetto. Ma fino al quel momento è stato quello che ha realizzato il maggior fatturato: nei primi 5 mesi del 2016 ha avuto una diffusione del 35% di tutti i ransomware. Utilizzava l’algoritmo AES con richiesta di riscatto pari a 500/1000 USD.

Locky

Febbraio 2016, in genere attraverso macro in file Word. Utilizzava una doppia crittografia: l’algoritmo (a doppia chiave o assimmetrico) RSA-2048 e quello simmetrico AES-128. Richiedeva un riscatto di 0,5-1 bitcoin.

Petya / NotPetya

Petya / NotPetya è un ransomware del quale si sono poi create versioni: la prima, appunto, è Petya, mentre la seconda è NotPetya. Le vediamo nel dettaglio qui di seguito.

Petya

La prima versione, con schermata rossa risale a marzo 2016. Poi sono seguiti le versioni: Petya.B (schermata verde) a maggio 2016, la Petya.C (ancora verde) a luglio 2016, e la Petya.D “GoldenEye” (schermata gialla) a dicembre 2016. Oltre a cifrare i file, cifrava (è il primo caso) anche la Master Boot Record (MBR) del disco rendendo impossibile anche l’avvio del computer, con algoritmo Salsa20. Richiesta di riscatto di 0,99 bitcoin. Prendeva di mira soprattutto gli utenti aziendali poiché veniva distribuito tramite email di spam che fingevano di contenere domande di assunzione.

NotPetya (o EternalPetya)

Esplode in modo violento martedì 27 giugno 2017. Sfrutta, come WannaCry, la vulnerabilità di Windows SMB e l’exploit creato da NSA (Eternalblue) per propagarsi nelle reti aziendali. Il riscatto richiesto è di 300 USD, ma anche pagando non è previsto in alcun modo il recupero dei file criptati. In pratica, più che un ransomware è un “wiper” (che cancella tutto).

È ritenuto il più distruttivo cyberattacco mai compiuto e sembra provenire dalla Russia, che aveva come obiettivo colpire l’Ucraina. Si è propagato attraverso aggiornamenti di software gestionali dell’azienda ucraina M.E.doc, che li produceva. In 24 ore, NotPetya ha cancellato il 10% di tutti i computer in Ucraina e si è poi diffuso rapidamente in tutto io mondo. Vengono colpiti tra gli altri: il colosso danese dei trasporti navali, Moller-Maersk, che dichiara danni per 250-300 milioni di dollari, la Merck (settore farmaceutico), che subisce interruzione delle operazioni a livello mondiale, la Reckitt Benckiser che denuncia minori vendite per circa 110 milioni di sterline, TNT Express (danni per 300 milioni), la multinazionale del settore alimentare Mondelēz International, che ha avuto 1.700 server e 24.000 computer bloccati (danno 84 milioni di dollari).

Jigsaw

Appare nel 2016. Inizialmente si chiamava BitcoinBlackmailer e si presentava come un update di Firefox. Poi appariva un’immagine su sfondo nero che rappresentava il famoso protagonista del film SAW, John Kramer. Se il riscatto di 150 dollari non veniva pagato entro la prima ora, partiva un conto alla rovescia ed un file veniva cancellato. Poi il numero dei file cancellati aumentava progressivamente. È stato trovato il decryptor.

Popcorn

Compare a fine 2016 ed ha una caratteristica che dimostra l’evoluzione del “marketing” dei ransomware. In pratica per riavere i propri file (la richiesta di riscatto è di 1 bitcoin e ci sono 6 giorni per pagare) viene consigliata una seconda opzione (“the nasty day”): inviare un link infetto ad altre persone: se almeno due pagheranno, “tu riavrai i tuoi file gratis”. Una vera e propria istigazione a delinquere! I cybercriminali si dichiarano “studenti siriani” e dicono di farlo per acquistare cibo e medicine.

WannaCry

Un altro attacco che ha occupato le cronache internazionali si chiama WannaCry, ovvero “voglio piangere”. Il 12 maggio 2017 il virus ha inchiodato i computer di mezzo mondo, grazie a una falla che si trovava nell’Smb Server di Windows: un “buco” noto e anche già “tappato” dall’azienda di Redmond con una cosiddetta patch, la numero MS17-010. I computer infettati, quindi, non avevano installato l’ultimo aggiornamento Molti ricercatori del settore hanno considerato WannaCry “un attacco di proporzioni mai viste”. Kaspersky Lab, firma illustre nel mondo della sicurezza informatica, ha registrato più di 45mila attacchi in 74 nazioni, incluse Russia, Cina, Italia, India, Egitto e Ucraina. Ma c’è chi alza le stime a 150 Paesi mentre Europol, agenzia dell’Unione europea impegnata nel contrasto alla criminalità, ha parlato di “un attacco senza precedenti che richiede indagini internazionali”. Uno dei più colpiti, in termini di conseguenze, è stato il Regno Unito dove il “colpo” informatico ha bloccato 25 ospedali, mandando in crisi il sistema sanitario britannico (NHS).

Ne parliamo anche in questo articolo.

SamSam

Comparso nel 2016, con varie versioni, probabilmente dall’Iran. Molti attacchi mirati negli Stati Uniti (Atlanta, ospedale Hancock Health, ecc.), con riscatti spesso superiori a 50.000 dollari. Invece delle tecniche di phishing, utilizza il Remote Desktop Protocol (RDP). Nella versione 3 la nota di riscatto si chiama SORRY-FOR-FILES.html. Ha incassato più di 6 milioni di dollari.

Bad Rabbit

Ottobre 2017. Travestito da programma di installazione di Adobe Flash, Bad Rabbit si diffonde tramite il “download drive-by” su siti web compromessi. Cifra i file ed il disco fisso.

GandCrab

Un ransomware multimilionario comparso ad inizio 2018. Sfrutta le macro di Microsoft Office, VBScript e PowerShell per evitare il rilevamento e utilizza un modello di ransomware-as-a-service (RaaS)[1]. Europol e Bitdefender hanno trovato il decryptor e GanCrab è stato disinnescato, ricomparendo tuttavia come REvil.

Ryuk

Il ransomware Ryuk è stato responsabile di più di un terzo di tutti gli attacchi ransomware nel 2020, con stima di incassi pari 150 milioni di dollari. Comparso ad agosto 2018, è attribuito al gruppo hacker Wizard Spider di lingua russa. Si infiltra attraverso email di phishing con allegato contenente macro malevole ed utilizza malware quali Trickbot, BazaLoader ed Emotet come dropper. Si concentra principalmente su bersagli importanti: grandi aziende, ospedali, comuni e le organizzazioni governative/militari principalmente negli Stati Uniti, ma anche nel Regno Unito e in Canada.

Richiede un riscatto elevato, tipicamente nell’ordine dei milioni (da 15 a 50 bitcoin). Il più delle volte, questi pagamenti sono stati comunicati utilizzando un account ProtonMail e richiesti sotto forma di bitcoin. Ha una crittografia forte (RSA4096 e AES-256) per la quale non è stato trovato nessun decryptor.

Maze

È rilevato per la prima volta intorno a maggio 2019 e ha aumentato esponenzialmente l’attività all’inizio del 2020. Utilizzando documenti di phishing Microsoft Word ed Excel con macro.

Alla fine del 2020, Maze ha iniziato a fornire il suo payload ransomware dall’interno di una macchina virtuale (VM) come mezzo per eludere il rilevamento. Questa tecnica innovativa è stata osservata per la prima volta in RagnarLocker e permette al ransomware di distribuirsi come una VM su quasi tutti i dispositivi che infetta.

Nel 2020, le richieste di riscatto di Maze sono state in media di 4,8 milioni di dollari, un aumento significativo rispetto alla richiesta media di riscatto di 847.344 dollari per tutte le famiglie di ransomware nel 2020. La comunicazione diretta con gli operatori avveniva attraverso un sito web Tor.

Nel novembre 2020, gli attori di Maze hanno annunciato il loro ritiro dalla scena del ransomware. Tuttavia, più probabilmente il gruppo si è semplicemente frazionato in gruppi minori, tra i quali il ransomware Egregor, che ha iniziato ad emergere poco prima di questo annuncio. Queste azioni seguono un modello simile a quello del gruppo ransomware GandCrab, che ha annunciato il ritiro nel maggio 2019, per poi tornare sotto il nome REvil.

Maze è stato il “pioniere” della Double Extortion, poi utilizzata anche da molti altri ransomware quali NetWalker (uno dei più attivi), RagnarLocker, DoppelPaymer, Sodinokibi (alias REvil), ecc.

Double Extorsion, la doppia estorsione

Inaugurata da Maze, compare nel 2019 la doppia estorsione. È una tecnica particolarmente subdola per forzare la vittima a pagare il riscatto, anche se questa dispone di un backup utilizzabile. La minaccia usata è quella di esporre i dati – che sono stati esfiltrati prima della cifratura – su un sito pubblico o sul dark web. Questo rischia di avere un impatto pesante per l’azienda attaccata, che si troverà a dover denunciare un data breach, con tutte le implicazioni anche nei confronti del GDPR.

Il primo caso noto di doppia estorsione, come detto, risale al 2019 ad opera di Maze: è stata colpita Allied Universal, una grande società di sicurezza americana. Quando le vittime si sono rifiutate di pagare un riscatto di 300 Bitcoin (circa 2,3 milioni di dollari), gli attaccanti hanno minacciato di usare informazioni sensibili esfiltrate dai sistemi di Allied Universal, nonché email e certificati di nomi di dominio rubati per una campagna di spam che impersonava Allied Universal.

Per dimostrare la loro tesi, i cybercriminali di Maze hanno pubblicato un campione dei file rubati, tra cui contratti, cartelle cliniche, certificati di cifratura e altro ancora. In un post successivo su un forum russo di hacking, gli aggressori hanno inserito un link a quello che secondo loro era il 10% delle informazioni rubate e una nuova richiesta di riscatto superiore del 50%.

Recentemente si sono registrati casi importanti di ransomware con doppia estorsione anche in Italia. Sono stati colpiti: Enel (circa 5 TeraByte di dati relativi alle centrali elettriche pubblicati nel darkweb nel 2019), Campari, ecc.

L’evoluzione dei Ransomware: le nuove tecniche d’attacco

I cybercriminali fanno ricerca e sviluppo, come una normale azienda, forse anche di più. Di fronte alle misure difensive adottate dalle aziende, che si dotano di sistemi di backup, hanno evoluto le loro tecniche, alzando il livello degli attacchi. Le nuove tendenze che stiamo registrando in questi ultimi 2÷3 anni sono:

- Meno attacchi opportunistici. Nei primi anni dei ransomware (2013-2017 circa) si assisteva soprattutto alla “pesca a strascico”: obbiettivi non mirati e riscatti in genere bassi, mediamente sotto i 1.000 dollari.

- Oggi assistiamo ad attacchi più mirati, con i cybercriminali che preparano l’attacco con attività di OSINT, hacker, ispezionano la rete della vittima per disattivarne le protezioni ed individuare i punti di accesso.

- Di conseguenza è molto aumentata la somma richiesta per il riscatto. Il riscatto medio pagato è passato da 115.123 dollari nel 2019 a 312.493 dollari nel 2020 (+171% anno su anno).

Dal 2015 al 2019, la richiesta più elevata è stata di 15 milioni di dollari, mentre nel 2020 ha raggiunto i 30 milioni di dollari. (Fonte: “Unit 42 Ransomware Threat Report 2021” di Palo Alto Networks).

Nel 2021 si è toccato il “record” di 50 milioni di dollari richiesto alla società ACER, uno dei maggiori produttori mondiali di computer. - È apparsa la Double Extortion, di cui abbiamo già parlato e

- Viene usata la tecnica di far riavviare i computer infettati nella modalità provvisoria di Windows, limitando così le funzionalità di sicurezza.

- Si esegue il ransomware dall’interno di una macchina virtuale (VM) che viene creata su tutti i dispositivi che si intende attaccare.

Come proteggersi dai ransomware

La miglior protezione è sempre la prevenzione. Nonostante la virulenza e la diffusione dei ransomware, ci sono semplici regole pratiche che ci possono aiutare ad evitarli. Le elencheremo qui in sintesi:

- Non aprire mai gli allegati di email di dubbia provenienza. Nel dubbio è consigliabile chiedere al mittente se quella email è autentica!

- Fare attenzione alle email provenienti anche da indirizzi noti (potrebbero essere stati hackerati secondo una modalità di falsificazione nota come “spoofing”).

- Abilitare l’opzione “Mostra estensioni nomi file” nelle impostazioni di Windows: i file più pericolosi hanno l’estensione .exe, .zip, js, jar, scr, ecc. Se questa opzione è disabilitata non riusciremo a vedere la reale estensione del file e potremmo essere tratti in inganno.

- Fare molta attenzione nell’uso delle chiavette USB e di ogni altro supporto di memoria esterno. Evitare di inserire questi oggetti nel nostro computer se non siamo certi della provenienza. Questa modalità di attacco si chiama “Baiting”: consiste nell’utilizzare un’esca per una persona in grado di accedere ad un determinato sistema informatico (una sorta di cavallo di Troia). Oggi questa minaccia è diventata reale, per questo in alcune aziende vengono stabiliti policy molto restrittive, con la disabilitazione delle porte USB dei computer in dotazione agli utenti. In questo modo la porta USB potrà essere utilizzata per collegare un mouse, ricaricare uno smarphone, ma non sarà in grado di trasmettere e ricevere dati. In altri casi – più frequenti – non si arriva a questo tipo di restrizione (che gli utenti faticano ad accettare e comprendere…). È sempre e comunque opportuno formare gli utenti sull’uso attento dei supporti rimovibili, rendendoli consapevoli dei rischi che comportano. Vale la pena di ricordare che proprio una chiavetta USB è stata il vettore del famoso attacco Stuxnet alla centrale iraniana di arricchimento dell’uranio di Natanz. Ne abbiamo parlato in questo articolo.

- Disabilitare l’esecuzione di macro da parte dei programmi Office (Word, Excel, PowerPoint). Gli allegati Office armati con una macro malevola rappresentano oggi una delle tecniche d’attacco più diffusa. L’abilitazione delle macro consentirà alla macro stessa di attivarsi automaticamente, innescando il processo di infezione del ransomware.

- Aggiornare sempre i sistemi operativi ed i browser. In generale è buona regola installare sempre e subito le “patch” (gli aggiornamenti) di sicurezza che ci vengono proposti dai produttori dei software che abbiamo installati. Un sistema non aggiornato è sempre più vulnerabile, perché gli aggiornamenti di sicurezza servono proprio ad eliminare le vulnerabilità, non appena divengono note.

- Utilizzare – quando possibile – account senza diritti da amministratore: se viene violato un account con privilegi ed accessi di amministratore, l’attaccante potrà utilizzare gli stessi privilegi per compiere più azioni e fare maggiori danni. Viceversa, un utente non amministratore ha privilegi limitati e le stesse limitazioni si trasferiranno in mano all’attaccante

- Installare servizi Antispam efficaci ed evoluti, che implementino i protocolli SPF, DKIM e DMARC. Non riusciranno a bloccare tutte le email di phishing, ma i migliori riescono a raggiungere un’efficienza, comunque, superiore al 95%. Teniamo presente – sempre – che sono proprio le email di phishing il principale vettore d’attacco.

- Utilizzare un antivirus e mantenerlo sempre aggiornato. Come abbiamo spiegato in questo articolo i software antivirus “signature-based” (basati sulle firme) hanno un’efficacia limitata per effetto del fenomeno del polimorfismo, ampiamente utilizzato dagli attaccanti. Tuttavia è opportuno averli, avendo la consapevolezza dei loro limiti.

- Ancora meglio implementare sistemi di protezione e rilevamento avanzati (IDS, IPS, EDR) con soluzioni di tipo “User Behavior Analytics” (UBA) che sono in grado di rilevare le anomalie del traffico web e dei comportamenti degli utenti. Questi strumenti rappresentano oggi la protezione più avanzata contro i ransomware. È noto, infatti, che questi malware presentano una serie di comportamenti tipici (accesso/scrittura a cartelle di sistema, collegamento a server esterni per il download dei file di criptazione, ecc.). Gli UBA analizzano perciò il comportamento di ciascun computer dell’azienda e sono in grado di capire se si stanno verificando eventi “anomali” (quali per esempio un traffico dati superiore alla media, l’accesso ad indirizzi IP classificati come malevoli, l’accesso e la scrittura in cartelle di sistema che non dovrebbero essere utilizzate). Alla rilevazione di eventi anomali e sospetti, possono isolare il computer incriminato e bloccare (quantomeno circoscrivere) l’attacco.

- Implementare l’uso di Sandboxing: questi strumenti sono in genere presenti nei sistemi UBA (di cui al punto precedente) e consentono di analizzare in un ambiente isolato (appunto la “sandbox”) i file sospetti in entrata.

- Assicurarsi che i plugin che si utilizzano (Java, Adobe Flash Player, ecc.) siano sempre aggiornati. Questi plugin – è noto – rappresentano una via d’ingresso preferenziale per la maggior parte dei cyber attacchi. Averli sempre aggiornati riduce le vulnerabilità di cui sono affetti (anche se non le elimina completamente).

- Fare sempre attenzione prima di cliccare su banner (o finestre pop-up) in siti non sicuri. Come ho già spiegato, i ransomware ci possono colpire non solo attraverso il phishing, ma anche visitando siti che sia stati compromessi, con la modalità definita “drive-by download”.

L’importanza (vitale) del Backup

- Vitale è anche il backup dei dati, cioè copie funzionanti e recenti (non è così scontato, purtroppo!) dei propri file. Il backup dei dati aziendali deve essere un’attività pianificata secondo la “security by design” e non può essere affidata alla “buona volontà” di un operatore. Dovrà prevedere sempre la “ridondanza”: non una sola copia di backup, ma almeno tre copie secondo la basilare regola 3-2-1.

In pratica: 3 copie di ogni dato che si vuole conservare, di cui 2 copie ”onsite” ma su storage differenti (HD, NAS, Cloud,…) ed 1 copia “off-site” (in sito remoto) su Cloud, nastri, ecc. In questo modo, se il ransomware dovesse infettare il pc, una copia dei dati rimarrebbe protetta, dandoci l’opportunità di ripristinarli all’occorrenza. - Altrettanto importante è la protezione del backup, che deve essere isolato e non accessibile da un qualsiasi utente collegato in rete. Abbiamo casi di backup non protetto sul quale il Ransomware è riuscito ad accedere ed a criptare i dati. A quel punto la vittima si trova alla mercé dell’attaccante.

- Il backup – dobbiamo esserne consapevoli- ci garantisce il ripristino dei dati crittografati dal ransomware, ma non può fare nulla di fronte ad una Double Extorsion.

Cosa fare se siamo stati colpiti da un ransomware

In questa malaugurata ipotesi (ma potrebbe sempre accadere), le opzioni sono sostanzialmente quattro:

- Ripristinare i file da un backup (la soluzione migliore, l’unica che dovrebbe prendere in considerazione un’azienda ben organizzata).

- Cercare un “decryptor” in rete per decriptare i file (funziona solo in alcuni casi).

- Non fare nulla e perdere i propri dati.

- Pagare il Riscatto (“Ransom”).

Vediamole più in dettaglio:

1) Ripristinare i file da un backup

È la soluzione migliore, l’unica che dovrebbe essere presa in considerazione se abbiamo operato con attenzione e ci siamo organizzati con una corretta politica di salvataggio periodico dei nostri dati. Ovviamente per fare un ripristino è necessario avere una copia di backup che sia disponibile, recente e funzionante. Anche nello scenario peggiore di mancanza di un backup, conviene fare un’indagine approfondita che ci potrebbe far recuperare copie dei file più importanti. Potremmo recuperarli dal cloud (tutti i cloud prevedono il “versionamento” dei file, quindi si può recuperare una versione precedente, non cancellata dal ransomware. Se siamo in possesso di un backup utilizzabile, occorre però procedere ad una bonifica della macchina (o delle macchine) infettate, prima del ripristino dei dati.

La bonifica per essere efficace e sicura, dovrebbe prevedere una formattazione completa delle macchine infettate. Solo a questo punto si può procedere al ripristino dei dati dal backup disponibile.

2) Cercare un “decryptor” in rete per decriptare i file

La grande proliferazione delle varietà di ransomware nel corso di questi ultimi anni ha fatto sì che i maggiori vendor di sicurezza mondiali abbiamo cercato di trovare gli “antidoti” a questi malware. Ed in alcuni casi ci sono anche riusciti: per alcune versioni di ransomware meno efficienti sono stati realizzati (e resi disponibili in rete) programmi e tool in grado di recuperare i file crittografati. Si tratta comunque di procedure non elementari e spesso complesse, che raramente hanno successo con i ransomware più recenti e meglio realizzati. Dopo tutto, anche gli hacker leggono gli stessi blog e forum di sicurezza e aggiornano i loro prodotti per renderli inattaccabili ai decrypter.

Per esempio: le prime versioni di Petya avevano punti deboli nella chiave di cifratura e questo permetteva di ricavare la chiave crittografica. Nelle versioni successive gli hacker hanno chiuso questa falla. Anche il ransomware TeslaCrypt (uno dei più diffusi fino al 2016) aveva delle debolezze che permettevano di recuperare la chiave privata con alcuni tools appositi (TeslaDecoder, TeslaCrack, ecc.). Dalla versione 3.0 di TeslaCrypt questo difetto è stato eliminato e la crittografia AES 256 bit ha reso impossibile qualsiasi recupero della chiave di decriptazione.

Quindi questa opzione ha basse probabilità di successo (praticamente nessuna se la cifratura è stata fatta con algoritmi di crittografia forte come AES 256, Salsa20 o altri), ma può valere comunque la pena di tentare una ricerca in rete.

Segnalo a questo scopo l’utilissimo sito “No More Ransom!”: https://www.nomoreransom.org/it/index.html . È stato creato nel 2016 dal National High Tech Crime Unit della polizia olandese, dall’ European Cybercrime Centre dell’Europol, e da due aziende di sicurezza informatica, Kaspersky Lab e McAfee, con l’obiettivo di aiutare le vittime del ransomware a recuperare i loro dati criptati, senza dover pagare i criminali. Facendo una ricerca nel sito, o caricandovi un nostro file criptato, potremo trovare (se esiste!) il decryptor per decifrare – gratuitamente – i file.

Nella ricerca dell’antidoto che possa recuperare i nostri file, facciamo attenzione ai falsi decryptor! Nella rete si trova di tutto, anche chi sfrutta gli utenti presi dal panico a seguito di un ransomware.

È quello che hanno fatto, per esempio, nel 2020 i creatori del Trojan Zorab: offrivano un’utility che sembrava decifrare i file colpiti dal ransomware STOP/Djvu, ma in realtà li ricifrava una seconda volta. Dopodiché visualizzava un messaggio in cui invitava la (doppia) vittima a contattare i criminali per il pagamento del riscatto per ottenere la chiave di decodifica.

E questa strategia sembra aver avuto un certo successo: il ransomware STOP Djvu, molto diffuso negli ultimi anni, non prende di mira le aziende ma gli utenti domestici, perché distribuito all’interno di crack per software e videogiochi (quindi uno dei vettori d’infezione che abbiamo precedentemente indicato). E questi utenti, meno esperti, potrebbero essere più facilmente ingannati da un falso decryptor offerto in rete.

3) Non fare nulla e perdere i propri dati

Non è una scelta entusiasmante e quasi mai la si può fare, soprattutto per un’azienda. A meno che i dati criptati non siano veramente di scarsa importanza. Anche se dovessimo optare per questa soluzione, consiglio comunque di:

- Togliere dalla macchina il disco con i file compromessi e metterlo da parte: potrebbe succedere che in futuro qualcuno riesca a trovare il decryptor per decifrare quei nostri file, che potrebbero essere recuperati. Potrebbero passare mesi, ma potrebbe accadere…

- Oppure (per lo stesso motivo) fare un backup dei file crittografati e poi bonificare comunque la macchina.

4) Pagare il Riscatto

È ovviamente la soluzione peggiore, quella alla quale non si dovrebbe mai arrivare: se paghiamo alimentiamo la criminalità e la rendiamo ancora più ricca e forte. Ma anche pagando non si ha nessuna garanzia di riavere i propri dati: ricordiamoci sempre che dall’altra parte ci sono dei criminali. Anche pagando esiste almeno un 20% di probabilità che non ci venga data la chiave di decriptazione. Se comunque si decide di pagare il riscatto, i passi da fare sono in genere questi (con piccole varianti a seconda del tipo di malware che ci ha colpito):

- Leggere le istruzioni che ci sono state inviate con la richiesta di riscatto: serve per capire qual è l’importo richiesto (quasi sempre in Bitcoin, una criptovaluta non tracciabile) e – soprattutto – quanto tempo abbiamo per pagare prima che i nostri file siano persi definitivamente (in genere i cybercriminali fissano una scadenza di circa 72 ore, comunque mai molto lunga).

- Acquistare i Bitcoin per il pagamento: individuare un sito che faccia “exchange” di questa valuta. Ce ne sono molti e sono pubblici (cioè non illegali). È importante scegliere un exchange affidabile e serio, perché ne esistono molti di dubbia reputazione.

- Aprire un account presso il sito prescelto: si tratta in pratica di un conto elettronico (wallet) dove saranno depositati i Bitcoin acquistati.

- Poiché il pagamento viene richiesto attraverso la rete TOR (una “darknet” che garantisce la navigazione completamente anonima) occorre installare un browser TOR (in questo articolo spieghiamo come fare): lo si può scaricare direttamente dal sito: http://www.torproject.org. Si usa in modo del tutto simile ad un browser normale (è derivato da Firefox).

- Con TOR bisogna accedere al sito indicato dagli hacker nella richiesta di riscatto: i siti della rete TOR non sono indicizzati in Google e sono raggiungibili solo se si conosce l’esatto indirizzo, che è molto complesso.

Questo è un esempio di indirizzo TOR: 7yulv7filqlrycpqrkrl.onion. - Pagare il riscatto: questo significa trasferire i BTC dal proprio Bitcoin wallet a quello degli hacker. Per raggiungerlo in genere è sufficiente seguire le istruzioni poste sul sito. Il wallet su cui eseguire il pagamento è identificato da un “wallet ID”, costituito da una lunga serie di numeri e lettere come questo: 19eXu88pqN30ejLxfei4S1alqbr23pP4bd.

Questo codice traccia il pagamento in forma solo alfanumerica, quindi rende quasi impossibile risalire al nome dell’intestatario del wallet. - Dopo aver trasferito i BTC sul conto degli hacker, riceveremo un altro codice (ancora una lunga serie di numeri e lettere) che rappresenta la conferma della transazione.

- Ora aspettiamo e speriamo…: entro qualche ora (il tempo necessario perché la transazione sia stata processata dai sistemi) dovremmo ricevere un file con la chiave privata di decriptazione, oppure un file eseguibile che procederà a decriptare i file, in pratica il decryptor. Affinché la decodifica dei file sia completa, occorre che manteniamo collegati tutti i dispositivi e dischi che erano connessi al momento dell’infezione (altrimenti qualche file potrebbe non venire decriptato).

Articolo pubblicato originariamente su Cybersecurity360.it: “Guida al ransomware: cos’è, come si prende e come rimuoverlo“.

© Copyright 2021 Giorgio Sbaraglia

All rights reserved

Quest’opera è distribuita con Licenza Creative Commons Attribuzione – Non commerciale – Non opere derivate 4.0 Internazionale.