Oggi lo smartphone è diventato “il telecomando della nostra vita”, un oggetto utilizzato più dello stesso computer e nel quale conserviamo dati sempre più importanti. Per questo rappresentano un obbiettivo interessante per i cybercriminali che li attaccano con tecniche sempre più nuove e sofisticate. I pericoli sono tanti: smishing, app malevole, spyware, fake antivirus, reti wi-fi aperte…

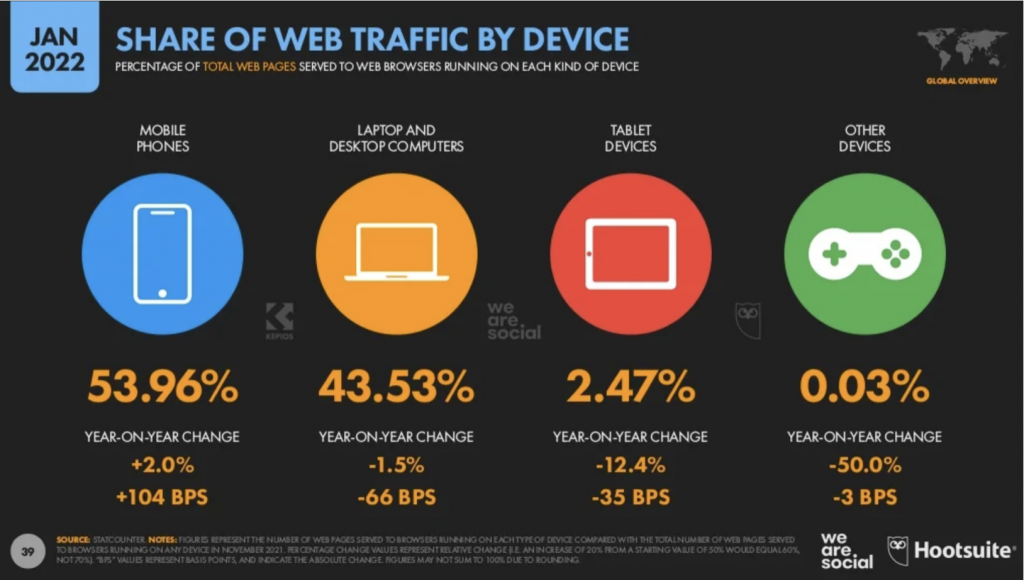

Nel 2016 il traffico Internet da mobile ha superato – per la prima volta – quello da fisso e nel 2022 vale il 53,96% di tutto il traffico web mondiale, con il traffico da computer che è sceso al 43,53%.

Da quando gli smartphone hanno fatto la loro comparsa, meno di venti anni fa, le tecniche per attaccarli si sono fatte sempre più aggressive e raffinate.

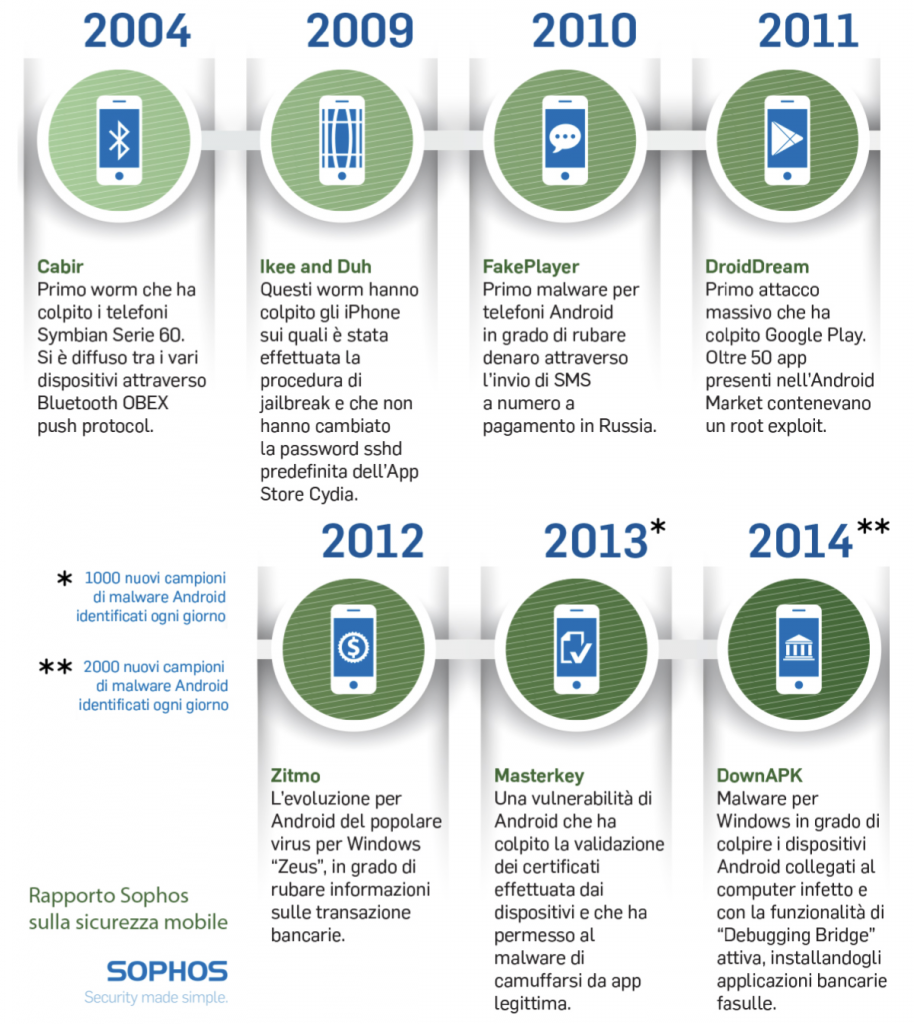

I malware su mobile sono relativamente giovani. Il primo caso di mobile malware risale al 2004: si chiamava Cabir e colpiva i sistemi Symbian serie 60 (si diffondeva attraverso il bluetooth), poi sono seguiti Ikee and Duh (2009, colpiva gli iPhone con jailbreak), FakePlayer (2010, il primo malware Android che riusciva a rubare soldi attraverso l’invio di sms a numeri a pagamento in Russia).

Nel 2011 arriva DroidDream, il primo attacco massivo che colpiva su Google Play, utilizzando applicazioni contenenti un malware. Vedremo in seguito come l’utilizzo di applicazioni infette sia uno dei principali vettori di malware nel mondo mobile.

La minaccia è diventata forte negli ultimi anni, soprattutto con la crescita esponenziale dei dispositivi Android e la conseguente espansione del mercato delle app Android, un mondo scarsamente regolamentato (anche se ultimamente Google si è resa conto della necessità di potenziare i controlli sulle app presenti nel suo Play Store). Android oggi rappresenta circa l’85% del mondo mobile (con Apple ios che ha il restante 15%), quindi è ovviamente il “bersaglio grosso” più facile da attaccare.

Quali sono le principali minacce per i dispositivi mobili

I sistemi operativi degli smartphone hanno un’architettura differente rispetto a quella dei computer (soprattutto Windows) e quindi anche le tecniche d’attacco risultano diverse.

Sia Android che iOS sono sistemi operativi dove le applicazioni operano senza avere completo accesso al sistema operativo.

Si usa dire che negli smartphone le applicazioni girano “sandboxate”: in pratica sono segregate in una sandbox (vedere Glossario) ed hanno accesso solo a quelle parti del sistema operativo a cui siamo noi a dare i permessi di accesso.

Oggi il metodo più sfruttato dai malware per infiltrarsi in un dispositivo mobile è tramite il download di un’app malevola. I criminali informatici infatti realizzano applicazioni contenenti funzionalità malevole nascoste, nel tentativo di eludere il rilevamento dei processi di controllo degli store dai quali le app vengono scaricate da parte dell’utente.

Possiamo quindi indicare come maggiori minacce verso i dispositivi mobili le seguenti:

- applicazioni malevole,

- vulnerabilità dei sistemi operativi,

- smishing (SMS phishing)

- spyware.

A differenza di quello che accade con i computer, nel mondo mobile non hanno avuto molto successo i ransomware, che criptano i file e che tanti danni stanno facendo attaccando i sistemi informatici delle aziende (ne abbiamo parlato in questo articolo).

Questo perché gli smartphone effettuano il backup su cloud (iCloud per iPhone e Google Drive per Android). Quindi, se gli utenti eseguono regolarmente il backup, non ci sarà bisogno di pagare un riscatto per riavere i propri file, sarà sufficiente recuperali dal backup. Per questo i cybercriminali non hanno trovato conveniente questo tipo di attacco.Per gli smartphone esistono anche i “Lockscreen ransomware” che colpiscono i dispositivi Android. Sono ransomware che si installano fingendosi un’app legittima (spesso un app antivirus) e bloccano lo smartphone rendendolo inutilizzabile. Poi chiedono un riscatto (in

genere piuttosto basso, meno di 100 dollari), ma non criptano i dati.

Si tratta di una minaccia che riguarda solo dispositivi Android, che esiste da molti anni, ma che comunque ha avuto una diffusione piuttosto limitata.

I malware attraverso applicazioni malevole

Come abbiamo detto, nei sistemi mobili i malware possono entrare nei dispositivi attraverso l’installazione di un’applicazione malevola.

È questa una tecnica molto diffusa: l’attaccante realizza un’applicazione contenente un malware ma che si presenta come un’app innocua. L’utente la scarica, inconsapevole di quello che contiene.

In realtà, l’ammissione delle app sugli store ufficiali (sia Google Play Store che Apple App Store) è controllata dalle due aziende, che dovrebbero impedire l’accesso ad app contenenti malware.

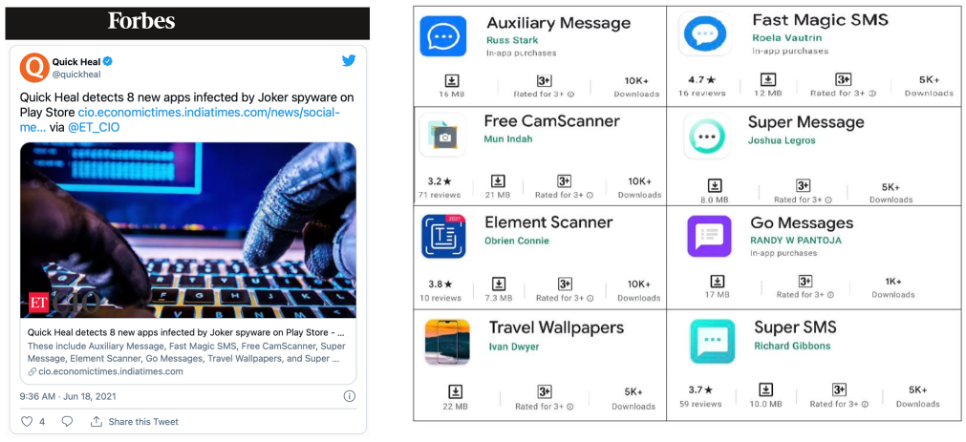

Tuttavia, sono frequenti i casi in cui questo controllo non ha funzionato: ne citiamo qui un caso recente.

La società di sicurezza Quick Heal Technologies Ltd. nel giugno scorso ha scoperto su Google Play Store otto applicazioni malevole, regolarmente ammesse sullo store, che utilizzavano lo spyware Joker ma si mascheravano come app di messaggistica o altro. Questo caso è particolarmente subdolo, perché Joker non si trovava all’interno dell’app sin da quando questa viene prelevata dal Play Store, ma si scarica solo dopo che le app sono state installate sui dispositivi.

Questa tecnica di mascheramento può aver tratto in inganno i controllori del Play Store. Abbiamo però molti altri casi nei quali centinaia di app malevole sono riuscite ugualmente ad essere ammesse.

Nel settembre 2019 Lukas Stefanko (di ESET) ha scoperto 172 applicazioni dannose su Google Play Store. Naturalmente questo è stato segnalato a Google che ha immediatamente rimosso le app, ma queste erano già state scaricate 335.952.400 volte!

Google è consapevole di questa criticità del suo store, soprattutto se paragonato a quello di Apple che riesce a garantire un controllo più stringente (Apple ha dichiarato che circa il 40% delle applicazioni che vengono proposte dagli sviluppatori non sono ammesse nell’Apple Store).

Per questo Google ha creato un’alleanza con ESET, Lookout e Zimperium per combattere le app dannose nel suo mercato mobile. L’alleanza, nata a fine 2019 è denominata “App Defense Alliance” ed ha lo scopo di controllare con maggior dettaglio quello che viene pubblicato su Play Store, che oggi conta 2,8 miliardi di utenti ed una quota di mercato di circa l’80% a livello mondiale.

Le aziende scelte per creare l’alleanza sono nomi ben noti nel settore della cybersecurity ed offrono prodotti specifici per proteggere i dispositivi mobili e tutto l’ecosistema mobile.

Google, quindi, integra “i motori” di rilevamento di ciascun partner nel Google Play Protect, che è il sistema di rilevamento di codice maligno nelle app.

Secondo quanto dichiarato da Google, Play Protect esegue un controllo di sicurezza sulle app del Google Play Store prima del loro download e verifica sul dispositivo Android l’eventuale presenza di app potenzialmente dannose provenienti da altre origini.

Se gli store ufficiali hanno dimostrato di non garantire una totale sicurezza, ben peggiore è la situazione negli store alternativi, che sono presenti in gran numero per le applicazioni Android.

Rispetto a iOS, che permette di installare le applicazioni solamente dall’App Store ufficiale (a meno di eseguire sull’iPhone il jailbreak, una pratica assolutamente sconsigliata per ragioni di sicurezza) su Android ci sono molte alternative al Google Play Store.

Molti produttori di smartphone (ad esempio Samsung) hanno un proprio store dove gli utenti possono scaricare le applicazioni, ma esistono anche negozi online gestiti da terze parti che offrono una grande quantità di app gratuite e per questo sono assai apprezzati da utenti più attenti al costo che alla sicurezza. Ed infatti in tali ambienti si possono annidare i malintenzionati: su questi store pubblicare applicazioni dannose è molto più semplice, perché i controlli sono decisamente minori – se non addirittura assenti – rispetto a Google Play Store e Apple AppStore.

Citiamo alcuni di questi store Android non ufficiali, invitando il lettore a utilizzarli per non incorrere in brutte sorprese: Aptoide, Mobogenie, APKPure, F-Droid, APKMirror e molti altri.

Da questi store è possibile scaricare il file .apk, cioè l’Android Package file dell’applicazione.

Per poterlo fare l’utente deve intervenire sulle impostazioni del proprio smartphone, disattivando la protezione che nella maggior parte delle versioni di Android ne blocca – per impostazione predefinita – l’installazione.

Si può anche sbloccare l’installazione di APK scaricati da Internet anche non appartenenti ad alcuno store, seguendo una procedura che varia a seconda del dispositivo sul quale si opera, ma che è sempre possibile e non particolarmente complicata.

I rischi del Sideloading

La possibilità di scaricare e installare app da una fonte terza, che non sia quella ufficiale è definita con il termine Sideloading. Come abbiamo visto, questa pratica è permessa in Android, non per Apple iOS per iPhone e iPad, che è un sistema più chiuso.

Questa scelta di Apple è contestata da molti, perché ritenuta un modo per consolidare la posizione dominante di Apple e limitare la libera concorrenza nel ricchissimo mercato delle applicazioni.

Anche l’Unione Europea attraverso la commissaria alla Concorrenza, Margrethe Vestager sta valutando se questa pratica di Apple non rappresenti un abuso di posizione dominante.

In ottobre 2021 Apple ha replicato con decisione, pubblicando un report molto completo e dettagliato che illustra quali sono le minacce derivanti da una possibile apertura di iOS al sideload, se obbligato da qualche regolamento antitrust o a qualche legge specifica della UE.

Il rapporto è intitolato “Building a Trusted Ecosystem for Millions of Apps” e riporta alcuni dati molto significativi: Apple evidenzia come solo su Android ci siano 6 milioni di nuovi casi di infezioni per malware al mese solo in Europa. Secondo altri studi citati la quantità di malware per Android è superiore rispetto a quella di malware presenti su iPhone di una cifra stimabile tra le 15 e le 47 volte. È lecito pensare che Apple fornisca dati utili a perorare le sue cause, ma quello che afferma ha un fondamento.

Infatti, anche secondo un altro studio di PurpleSec intitolato “2021 Cyber Security Statistics: The Ultimate List Of Stats, Data & Trends” nel 2021 il 98% degli attacchi nel mondo mobile hanno colpito dispositivi Android e in quasi tutti i casi si è trattato di attacchi legati ad applicazioni che sono state installate al di fuori del Play Store.

I dispositivi non aggiornati sono più vulnerabili

Questo assioma è sempre vero, sia per i computer che per gli smartphone. Mantenere uno smartphone aggiornato significa avere un dispositivo più sicuro e più protetto.

Ogni aggiornamento può aggiungere funzionalità, ma sicuramente andrà anche – e soprattutto – a chiudere vulnerabilità presenti sui nostri dispositivi. Non aggiornare significa dunque mantenere le vulnerabilità all’interno del dispositivo.

Nel sistema iOS la filiera di aggiornamento è estremamente corta e verticale: da Apple gli aggiornamenti arrivano direttamente all’utente, con un solo passaggio.

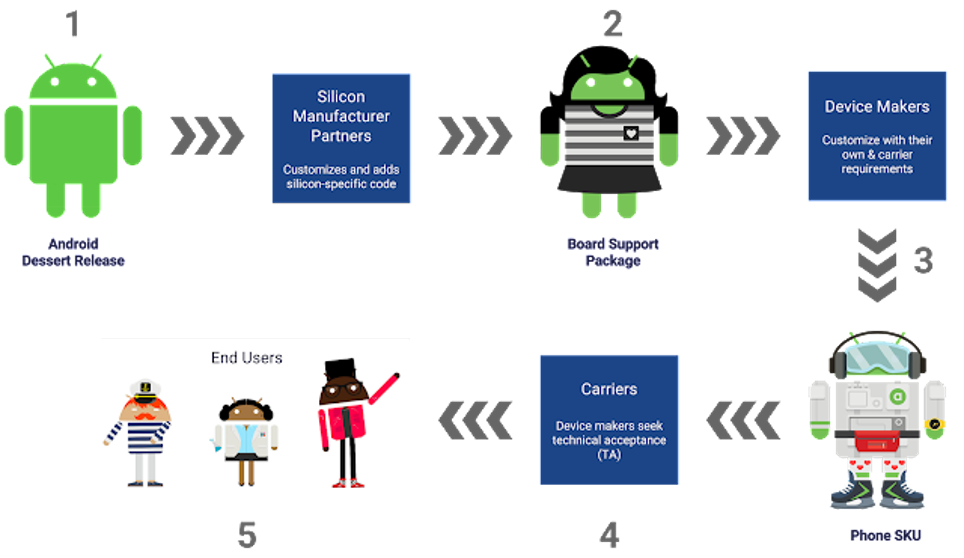

Purtroppo questo percorso non è possibile per l’utente Android, a causa della complessità della filiera, che richiede in genere almeno tre passaggi: da Google ai produttori dei chip (Qualcomm, MediaTek, Exynos, ecc. che devono aggiornare le aree del codice relative a tal loro hardware) e poi a quelli degli smartphone (Samsung, Xiaomi, ecc.), che devono integrare il nuovo software fornito da Google con le proprie personalizzazioni dell’interfaccia e le aggiunte di funzionalità, per poi arrivare – forse! – sullo smartphone dell’utente. Talvolta si aggiunge un quarto passaggio, qualora anche il carrier (TIM, Vodafone, ecc.) intervenga nella personalizzazione della versione di Android.

Esiste la possibilità che all’utente l’aggiornamento non arrivi mai: questo potrebbe accadere se il dispositivo ha almeno 2-3 anni di anzianità. in questo caso il produttore dello smartphone potrebbe ritenere non conveniente investire tempo e denaro per personalizzare l’aggiornamento per quel modello, soprattutto se si tratta di un modello di basso prezzo.

Google si è resa conto che questo processo così articolato rappresenta uno svantaggio competitivo rispetto al concorrente Apple. Ha avviato quindi dal 2017 il “Project Treble”, che vinene spiegato nel suo sul blog per sviluppatori Android.

Questo processo è partito con il rilascio di Android 8.0 Oreo, nel 2017.

Ciò che Treble fa è “suddividere” in comparti stagni il codice del sistema operativo, separando gli elementi di basso livello – le aree del codice relative al processore del telefono, al modem e così via – dal resto del sistema operativo. In questo modo, questi elementi di livello inferiore non devono essere aggiornati ogni volta che arriva una nuova versione di Android.

Quindi ogni volta che Google rilascia una nuova versione di Android, i produttori dei dispositivi potranno concentrarsi esclusivamente sulla loro parte del sistema operativo, quella “superiore”, lasciando a Google/Android il compito di aggiornare la parte “inferiore” di sicurezza.

Android One: un’opzione interessante

Se si desidera avere un dispositivo Android che mantenga per più anni la possibilità di venire aggiornato, esiste anche un’altra opzione che consiglio: scegliere uno smartphone equipaggiato con Android One.

Android One è la versione “stock”del sistema operativo Google, cioè priva di personalizzazioni software ed è quella che si trova sugli smartphone Pixel prodotti da Google, ma non solo.

Esistono infatti anche altre aziende che hanno scelto di installarla sui propri smartphone. L’elenco degli smartphone con Android One si può trovare in questo sito: https://www.android.com/one/

L’interfaccia di questo sistema operativo è particolarmente leggera, perché priva delle personalizzazioni che vengono invece fatte dagli altri produttori.

Ma soprattutto avremo una filiera di aggiornamento molto più veloce e duratura: quando Google rilascia l’aggiornamento Android, questo ci arriverà immediatamente senza dover passare dai produttori dei chip e da quelli degli smartphone.

In pratica sarà una filiera simile a quella di iOS, con l’ulteriore vantaggio di potersi garantire gli aggiornamenti per un periodo di tempo più lungo (in genere almeno 3 anni).

Smartphone e Social: una miscela pericolosa

Cominciamo mettendo in evidenza due aspetti:

- sui social media le persone abbassano le difese (e non c’è neppure l’antispam…)

- i social media sono utilizzati soprattutto sul mobile: nel mondo ci sono 4,2 miliardi di utenti attivi sui social (In Italia sono 41 milioni); di questi 4,15 miliardi (oltre il 98%) lo fanno da mobile (40 milioni in Italia) ( Fonte: We are social, gennaio 2021).

Per questo per un cyber criminale è ancora più facile attaccarci attraverso Facebook, LinkedIn o altri social. E le tecniche sono tante e anche fantasiose.

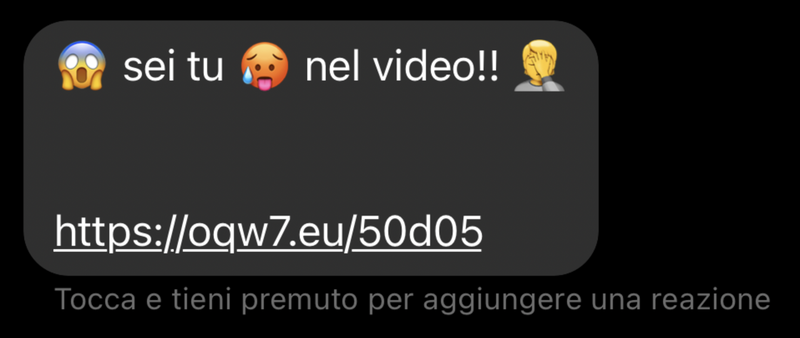

Un primo esempio, piuttosto diffuso: l’utente riceve un messaggio su Facebook Messenger da un amico. Il messaggio contiene la frase “Sei tu nel video!!”, il nome del mittente, un’emoticon e un link accorciato (Bitly o simili):

La tentazione di cliccarci sopra è molto forte: fare leva sulla curiosità è uno degli strumenti del social engineering e del phishing, come abbiamo spiegato in questo articolo.

Ma cosa potrebbe succedere? Si tratta di un tentativo di attacco che potrebbe avere finalità diverse, per esempio:

- quando si clicca sul link, si viene reindirizzati ad una falsa pagina di login del social network. Poiché nella maggior parte dei casi il messaggio arriva via Facebook Messenger, dopo aver cliccato sul link ci si trova di fronte una schermata che sembra quella di Facebook, dove ci viene chiesto di inserire username e password, al fine di poter vedere il video;

- il messaggio potrebbe invece essere finalizzato a farci installare delle applicazioni, che potrebbero essere malevole. Si rischia cioè di far entrare un malware (tipo trojan) nel nostro smartphone. Una volta cliccato sul video, il malware si propaga e gli hacker entrano in possesso dei nostri dati sensibili (password, ecc.). Oppure lo stesso video potrebbe essere inviato “a raffica” a tutti i nostri contatti (senza che ce ne rendiamo conto).

A questo punto si diventa “spammer” e Facebook ci blocca il profilo!

Lo Smishing (SMS phishing)

Lo Smishing è la variante del phishing realizzato attraverso l’invio di messaggi su dispositivi mobili. Il messaggio può essere SMS o anche WhatsApp (o altra messaggistica), sembra provenire da un mittente legittimo (banca, spedizioniere, Poste, ecc.) e contiene un link sul quale siamo invitati a cliccare.

L’apertura del link porta verso una pagina di phishing con richiesta di eseguire azioni (inserimento di credenziali e/o dati personali, ecc.). È questa l’azione che può generare il danno, non la semplice lettura del messaggio.

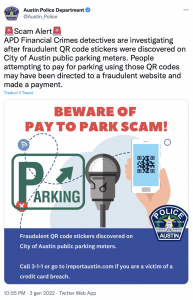

Esiste anche un’altra variante di phishing che prende di mira gli smartphone: si chiama QRishing, “QRCode + Phishing”. L’attacco è sotto forma di un codice QR, che indirizza a un link web contenente malware. Così si evitano i controlli antispam, presenti sulle email. È una variante dell’attacco “watering hole”. La tecnica consiste in pratica nel presentare QRcode su volantini, poster o adesivi pubblicitari sovrapposti a quelli originali. Si sfruttano la scarsa attenzione dell’utente a cosa sta inquadrando con la telecamera ed i comportamenti distratti delle persone.

Talvolta manca una difesa efficace da parte dei dispositivi mobili: le app di lettura che non eseguono alcun controllo sull’url associato al QRcode.

Un caso vero: in un tweet del 3 gennaio 2022 Austin Police Department informa che adesivi fraudolenti del codice QR sono stati scoperti sui parchimetri pubblici della città di Austin. Le persone che tentano di pagare il parcheggio utilizzando quei codici QR vengono indirizzati a un sito web fraudolento al quale daranno i dati della carta di credito ed i soldi…

La difesa consiste quindi nel fare sempre molta attenzione prima di accettare l’azione conseguente alla lettura di un QRcode.

Gli Spyware

Gli spyware sono applicazioni che si installano negli smartphone e li spiano.

Rappresentano una minaccia oggi molto attuale per gli smartphone. Questi nostri dispositivi contengono tante informazioni e ci accompagnano in ogni momento della nostra vita; quindi, per il cybercrime (ma non solo!) può essere più utile spiarli piuttosto che rubarli.

Tali software vengono impiegati anche dalla magistratura e dalle polizie a scopo di spionaggio, si parla di “captatori informatici”, utilizzati a fine di indagine per l’intercettazione di comunicazioni o conversazioni in dispositivi elettronici portatili.

Questi strumenti, per quanto utili a fini investigativi, rischiano, se impiegati in assenza delle necessarie garanzie, di determinare inaccettabili violazioni della libertà dei cittadini, fino ad arrivare a scenari da “sorveglianza di massa” e, conseguentemente, a potenziali indebite pratiche di spionaggio.

Infatti gli spyware sono molto utilizzati anche per finalità illegali, per spiare giornalisti, dissidenti ed avversari politici.

Abbiamo già trattato degli spyware in questi nostri articoli:

- Gli Spyware: cosa sono e come difendersi

- Pegasus: cosa sappiamo dello Spyware più famoso del mondo

- EasyApple puntata 414: “Spyware mobile con Giorgio Sbaraglia”

Le buone regole per la prevenzione del mobile malware

Le persone e le aziende tendono a sottovalutare i rischi provenienti dagli smartphone, anche perché sono dispositivi con i quali abbiamo una grande famigliarità nell’uso.

Invece, proprio questa confidenza, combinata con la circostanza che molto spesso consultiamo i nostri smartphone andando di fretta, mentre stiamo facendo anche altre cose, espone l’uso dello smartphone a rischi di molti tipi (come abbiamo visto).

Riassumiamo quindi le buone regole per difendersi dal mobile malware:

- Installare app provenienti solo da fonti attendibili, quali Google Play, Apple App Store. Evitare (per Android) le applicazioni provenienti da repository (archivi nel web) di dubbia reputazione. Controllare feedback e recensioni degli utenti.

- Verifichiamo quali nostri dati personali l’app tratta. Questo controllo (prima dell’installazione) è possibile sull’App Store iOS, grazie alle “etichette privacy” che Apple ha reso obbligatorie per ogni sviluppatore a partire dall’8 dicembre 2020. Ne abbiamo parlato nell’articolo “Privacy delle App: facciamo attenzione“.

- Non abilitare l’opzione per installare app da store non ufficiali (solo per Android).

- Concedere alla app che installiamo solo i permessi realmente necessari al suo funzionamento. Non accettiamo qualunque richiesta da parte dell’app, se non motivata.

In altre parole ed a titolo di esempio: per quale motivo un’app che fa il fotoritocco dovrebbe richiedere l’accesso ai nostri contatti o alla localizzazione? Forse per usare illecitamente questi nostri dati personali? Cancelliamo quindi quelle app che richiedono permessi sospetti e non necessari per il proprio funzionamento. - Non fidarsi di e-mail o sms che ci consigliano di installare un’applicazione.

- Non cliccare su link o allegati in e-mail o messaggi testuali. Evitare URL sospetti o di provenienza non nota.

- Effettuare sempre il log out dalle applicazioni: non basta chiudere l’applicazione, in molti casi se non facciamo il logout saremo ancora connessi quando la riapriremo.

- Mantenere il sistema operativo (e anche le applicazioni!) sempre aggiornati.

- Non fornire mai informazioni personali e credenziali tramite e-mail o messaggi.

- Non utilizzare connessioni Wi-Fi pubbliche per effettuare transazioni o scambio di dati riservati.

- Non eseguire il Jailbreak (ios) o il rooting (Android) del dispositivo. Con il termine jailbreaking o rooting si definiscono processi di rimozione delle limitazioni di sicurezza imposte dal vendor del sistema operativo. Significa ottenere pieno accesso al sistema operativo ed alle sue funzionalità e consentire a tutte le app, incluse quelle malevole, l’accesso ai dati inseriti nelle altre applicazioni. Jailbreak e rooting possono ampliare le funzionalità del dispositivo, ma ne riducono drasticamente la sicurezza. Non vale la pena di rischiare!

- Eseguire regolarmente il backup dei dati del dispositivo. Se possibile eseguire backup crittografati: iTunes per iOS e gli equivalenti programmi per smartphone Android permettono questa opzione.

- Impostare una password di blocco sul dispositivo. I nostri smartphone possono essere smarriti o rubati (o anche semplicemente lasciati incustoditi ed accessibili da qualcuno). Proteggere i dispositivi con una cifratura significa renderne estremamente difficile la violazione e il conseguente furto dei dati: impostare una password sicura per il dispositivo è diventata una necessità. Purtroppo ancora oggi molte persone non mettono una password di blocco, sebbene l’utilizzo del touch-id (e più in generale di qualsiasi sistema di riconoscimento biometrico) renda questa opzione estremamente comoda.

- Nelle aziende, installare sistemi di Mobile Device Management (MDM): sono appositi software che le aziende possono utilizzare per gestire in modo centralizzato le flotte di smartphone aziendali secondo le policy aziendali.

© Copyright 2022 Giorgio Sbaraglia

All rights reserved

Quest’opera è distribuita con Licenza Creative Commons Attribuzione – Non commerciale – Non opere derivate 4.0 Internazionale.